Protección de Datos en Tecnología de la Información

o Protección de Datos se refiere al conjunto de prácticas, regulaciones y tecnologías diseñadas para salvaguardar la confidencialidad, integridad y disponibilidad de los datos personales y empresariales. En el contexto de la tecnología de la información, esta disciplina abarca tanto los métodos técnicos para asegurar la información contra accesos no autorizados como las normas legales que regulan su tratamiento. Esto incluye la implementación de políticas de seguridad, criptografiaA criptografia é um processo fundamental na segurança da informação que transforma dados legíveis em um formato ilegível., conhecido como texto cifrado. Este método utiliza algoritmos e chaves criptográficas para proteger a confidencialidade das informações, garantindo que apenas pessoas autorizadas possam acessá-lo. É amplamente utilizado em diversas aplicações, como comunicações digitais, transações financeiras e armazenamento de dados. À medida que as ameaças cibernéticas evoluem,..., control de acceso y auditorías, así como el cumplimiento de normativas como el Reglamento General de Protección de Datos (GDPR) da União Europeia.

Fundamentos de la Protección de Datos

1. Conceptos Clave

La protección de datos se basa en varios conceptos esenciales que deben ser comprendidos para su adecuada implementación:

- Datos Personales: Cualquier información que identifique o pueda identificar a una persona, como nombres, direcciones, números de identificación, datos de contacto, etc.

- Tratamiento de Datos: Cualquier operación realizada sobre datos personales, como la recolección, almacenamiento, modificación, transmissão, y eliminación.

- Consentimiento: Permiso explícito que debe otorgar el titular de los datos para el tratamiento de su información personal.

- Incidente de Seguridad: Cualquier evento que comprometa la confidencialidad, integridad o disponibilidad de los datos.

2. Marco Legal

El marco legal de la protección de datos varía según la jurisdicción, pero muchos países han adoptado leyes que establecen principios y obligaciones para el manejo de datos personales. En Europa, el RGPD es el estándar más relevante, imponiendo estrictas condiciones sobre el manejo de datos personales. Entre sus principales principios se encuentran:

- Licitud, Lealtad y Transparencia: Los datos deben ser tratados de manera legal, justa y transparente.

- Limitación de la Finalidad: Los datos deben ser recolectados para fines específicos, legítimos y claros.

- Minimización de Datos: Solo se deben recolectar los datos necesarios para la finalidad específica.

- Exactitud: Los datos deben ser precisos y mantenerse actualizados.

- Limitación del Plazo de Conservación: Los datos no deben ser conservados más tiempo del necesario.

- Integridad y Confidencialidad: Se deben implementar medidas adecuadas para garantizar la seguridad de los datos.

Estrategias y Técnicas de Protección de Datos

1. Criptografia

La encriptación es una técnica clave en la protección de datos que convierte la información legible en un código ilegible, que solo puede ser descifrado por aquellos que poseen la clave adecuada. Existen varios métodos de encriptación:

- Encriptación Simétrica: Utiliza la misma clave para cifrar y descifrar los datos. Ejemplos incluyen AES (Advanced Encryption Standard).

- Encriptación Asimétrica: Usa un par de claves: una pública para cifrar y una privada para descifrar. Ejemplos son RSA y ECC (Elliptic Curve Cryptography).

La encriptación se puede aplicar a datos en reposo (almacenados en servidores) y en tránsito (transmitidos a través de redes), lo que proporciona una doble capa de seguridad.

2. Controle de acesso

El control de acceso determina quién puede ver o usar recursos en un entorno computacional. Esto se puede lograr mediante:

- Autenticação: Verificación de la identidad del usuario, que puede incluir contraseñas, autenticación de dos factores (2FA) o biometría.

- Autorización: Permitir o denegar el acceso a recursos basándose en la identidad del usuario y su rol dentro de una organización.

- Auditoria: Monitoreo y registro de accesos a datos, permitiendo la detección de actividades inusuales o no autorizadas.

3. Backups

Las copias de seguridad son una parte crucial de la estrategia de protección de datos, ya que permiten la recuperación de información en caso de pérdida o ataque. Existen varias estrategias de respaldo:

- Respaldo Completo: Copia de todos los datos en un sistema.

- Respaldo Incremental: Copia de solo los datos que han cambiado desde la última copia de seguridad.

- Respaldo Diferencial: Copia de todos los datos que han cambiado desde la última copia de seguridad completa.

O que mais, las copias de seguridad deben almacenarse en ubicaciones físicas separadas o en la nube para garantizar su disponibilidad en caso de desastre.

Implementación de Políticas de Protección de Datos

1. Políticas Internas

Las organizaciones deben desarrollar políticas internas claras que establezcan cómo se manejarán y protegerán los datos personales. Estas políticas deben incluir:

- Clasificación de Datos: Definir diferentes niveles de sensibilidad y protección para distintos tipos de datos.

- Procedimientos de Manejo: Instrucciones sobre cómo recopilar, procesar, almacenar y eliminar datos.

- Capacitación de Empleados: Entrenamiento regular sobre la importancia de la protección de datos y las mejores prácticas.

2. Evaluación de Impacto

La evaluación de impacto sobre la protección de datos (DPIA) es un proceso que permite identificar y mitigar riesgos relacionados con el tratamiento de datos personales. Este proceso debe incluir:

- Descripción del Procesamiento: Detallar qué datos se procesarán, para qué y cómo.

- Evaluación de Riesgos: Identificar posibles amenazas a la privacidad y la seguridad de los datos.

- Medidas de Mitigación: Proponer soluciones para reducir los riesgos identificados.

3. Conformidade regulatória

El cumplimiento de las normativas de protección de datos es fundamental para evitar sanciones y asegurar la confianza de los usuarios. Isso inclui:

- Documentación: Mantener registros detallados de las actividades de tratamiento de datos.

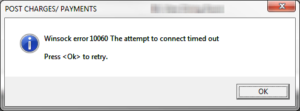

- Notificación de Incidentes: Informar a las autoridades pertinentes y a los afectados en caso de brechas de seguridad.

- Auditorías Regulares: Realizar revisiones periódicas para asegurar el cumplimiento de las políticas y normativas.

Desafíos en la Protección de Datos

1. Amenazas Cibernéticas

Las amenazas cibernéticas son uno de los mayores desafíos en la protección de datos. Entre las más comunes se encuentran:

- Malware: Software malicioso que puede robar, modificar o destruir datos.

- Phishing: Intentos de engañar a los usuarios para que revelen información confidencial.

- Ransomware: Malware que cifra datos y exige un rescate para su liberación.

Para mitigar estas amenazas, las organizaciones deben implementar soluciones de seguridad, como software antivirus, firewalls y sistemas de detección de intrusos (IDS).

2. Uso Indebido de Datos

El uso indebido de datos puede ocurrir tanto intencionadamente como accidentalmente. Isso inclui:

- Acceso No Autorizado: Usuarios internos o externos que acceden a datos sin permiso.

- Divulgación Inadvertida: Compartir información sensible sin la debida protección.

La sensibilización de los empleados y la implementación de controles de acceso son esenciales para prevenir estos incidentes.

3. Evolución de la Normativa

Las leyes y regulaciones sobre protección de datos están en constante evolución, lo que puede representar un desafío para las organizaciones que deben adaptarse a nuevas obligaciones. Esto implica:

- Seguimiento de Cambios Legales: Mantenerse actualizado sobre nuevas legislaciones y directrices.

- Adaptación de Políticas: Modificar las políticas internas para cumplir con los nuevos requisitos.

Futuro de la Protección de Datos

1. Avances Tecnológicos

El avance de la tecnología, como la inteligencia artificial y el análisis de datos, ofrece nuevas oportunidades para mejorar la protección de datos. Porém, también presenta desafíos, como el manejo de grandes volúmenes de información y el riesgo de sesgos en los algoritmos.

2. Conciencia Global

La creciente conciencia sobre la privacidad de los datos y el derecho a la protección de datos está llevando a un cambio en la percepción pública. Las organizaciones deben ser proactivas en demostrar su compromiso con la protección de datos para mantener la confianza del consumidor.

3. Interoperabilidad de Normativas

A medida que más países implementan sus propias leyes de protección de datos, se plantea la necesidad de una mayor interoperabilidad entre estas normativas para facilitar el comercio internacional y el tratamiento de datos transfronterizos.

conclusão

La protección de datos es una práctica esencial en el mundo digital actual, donde la información es un activo valioso y vulnerable. La implementación de estrategias adecuadas, el cumplimiento de las regulaciones y la capacitación continua del personal son cruciales para asegurar que los datos se manejen de manera ética y segura. A medida que las tecnologías y regulaciones evolucionan, las organizaciones deben adaptarse constantemente para proteger los datos de sus usuarios y cumplir con sus obligaciones legales.